급여 명세서 위장 악성코드, PDF 파일에 삽입 후 사용자에게 유포…예방법은?

동아경제

입력 2015-06-23 15:43 수정 2015-06-23 15:46

급여 명세서 위장 악성코드

급여 명세서 위장 악성코드급여 명세서 위장 악성코드, PDF 파일에 삽입 후 사용자에게 유포…예방법은?

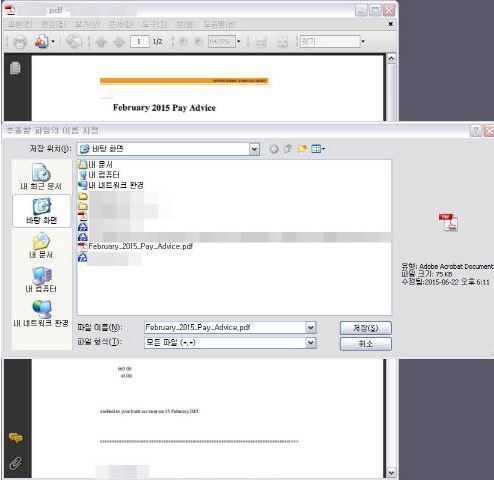

최근 ‘급여 명세서’로 위장한 PDF 파일로 악성코드를 유포하는 사례가 발견됐다.

23일 안랩은 “최근 ‘급여 명세서’로 위장한 PDF 파일로 악성코드 유포 사례가 발견돼 사용자 주의가 필요하다”고 밝혔다.

공격자는 영문 급여 명세서로 위장한 PDF 파일에 악성코드를 삽입한 후 사용자에게 유포한다. 파일을 실행하면, 명세서 내용과 악성 실행파일(.exe) 설치를 위한 파일 저장 알림 창이 동시에 생성된다.

이 과정에서 파일을 저장하면 악성 실행파일이 생성되고, 컴퓨터는 악성코드에 감염된다. 회사 측은 “악성 실행파일이 PDF 확장자(.pdf)로 저장되기 때문에 감염 여부를 의심하기 어렵다”고 설명했다.

해당 악성코드는 감염 이후 특정 C&C 서버(Command&Control 서버, 공격자가 악성코드를 원격 조정하기 위해 사용하는 서버)로 접속해 악성 행위에 필요한 파일을 추가로 내려 받거나 시스템을 변조하는 등의 행위를 시도하므로 주의가 필요하다. 현재 V3 제품군은 해당 악성코드를 진단하고 있다.

악성코드의 피해를 줄이기 위해서는 출처가 불분명한 파일이나 불법 파일은 다운로드하지 말아야 한다. 또 운영체제(OS) 및 인터넷 브라우저, 오피스 SW 등의 프로그램은 최신 버전으로 유지하고 보안 패치를 적용해야 한다. 백신 프로그램 설치, 자동업데이트 및 실시간 감시 기능 실행 등도 필요하다.

박태환 안랩 ASEC 대응팀장은 “이용자들이 자주 사용하는 PDF나 엑셀 같은 응용 소프트웨어를 악용한 악성코드가 꾸준히 발견되고 있다”며 “파일의 확장자가 바뀌지 않았더라도 출처가 불분명하다면 실행을 자제해야한다”고 당부했다.

동아경제 기사제보 eco@donga.com

비즈N 탑기사

10년 전에도 동절기 공항 철새 퇴치 기술 연구 권고했다

10년 전에도 동절기 공항 철새 퇴치 기술 연구 권고했다 제주항공 참사, 피해 더 키운 화재는 어떻게 발생했나?

제주항공 참사, 피해 더 키운 화재는 어떻게 발생했나? 조류 충돌vs기체 결함…사고 원인 규명에 최소 ‘수개월’

조류 충돌vs기체 결함…사고 원인 규명에 최소 ‘수개월’ 내년 광복 80주년 기념우표 나온다

내년 광복 80주년 기념우표 나온다 ‘은퇴’ 추신수, SSG 프런트로 새 출발…육성 파트 맡을 듯

‘은퇴’ 추신수, SSG 프런트로 새 출발…육성 파트 맡을 듯- ‘179㎝’ 최소라 “5주간 물만 먹고 45㎏ 만들어…그땐 인간 아니라 AI”

- 이승환 “난 음악하는 사람…더 이상 안 좋은 일로 집회 안 섰으면”

- 치킨집 미스터리 화재…알고보니 모아둔 ‘튀김 찌꺼기’서 발화

- 구의원 ‘엄마 찬스’로 4년간 583회 무료주차한 아들 약식기소

- 알바생 월급서 ‘월세 10만원’ 빼간 피자집 사장…“너도 상가 건물 쓰잖아”

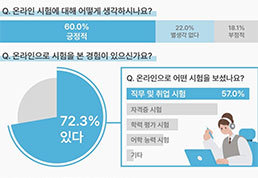

성인 72.3% “온라인 시험 경험”…부정행위는 우려

성인 72.3% “온라인 시험 경험”…부정행위는 우려 ‘은퇴’ 추신수, SSG 프런트로 새 출발…육성 파트 맡을 듯

‘은퇴’ 추신수, SSG 프런트로 새 출발…육성 파트 맡을 듯 계절은 제주에 그렇게 머무네[여행스케치]

계절은 제주에 그렇게 머무네[여행스케치] 2025년 새해 초부터 에르메스·롤렉스發, 명품가 도미노인상 본격화

2025년 새해 초부터 에르메스·롤렉스發, 명품가 도미노인상 본격화 한남4구역 삼성-현대 간 격화되는 수주전[부동산 빨간펜]

한남4구역 삼성-현대 간 격화되는 수주전[부동산 빨간펜]- 은행-금융지주사들 내부통제 강화… 금융사고땐 임원 신분 제재

- 한국인 절반 ‘C커머스’ 앱 설치했지만…쿠팡, 연내 최고 사용자수·매출로 압도

- 강화군 ‘동막해변’ 가족 친화적 힐링공간으로 새 단장

- 착한 아파트 ‘평택 브레인시티 수자인’ 분양

- 한양, 평택고덕 패키지형 공모사업 P-2구역 우선협상대상자 선정

![한남4구역 삼성-현대 간 격화되는 수주전[부동산 빨간펜] 한남4구역 삼성-현대 간 격화되는 수주전[부동산 빨간펜]](https://dimg.donga.com/a/102/54/90/1/wps/ECONOMY/FEED/BIZN_REALESTATE/130780602.2.thumb.jpg)