軍 허술한 보안이 해킹 자초

윤상호 군사전문기자

입력 2016-12-07 03:00 수정 2016-12-07 03:00

국방부, 내부 사이버망 해킹 조사

군 내부 전용 사이버망(인트라넷)을 해킹한 인터넷주소(IP)가 북한 해커들의 주무대인 중국 선양(瀋陽)에 있고, 해킹에 사용된 악성코드도 북한이 그간 대남 해킹 공격에 사용한 것과 유사한 것으로 확인됐다고 국방부가 6일 밝혔다. 이에 따라 군은 이번 해킹 사건이 북한 정찰총국 산하 사이버지도국(121국)의 소행인 것으로 추정하고 있다. 북한 121국은 과거 한국수력원자력과 방송사 해킹을 주도한 해킹부대로 올 3월 채택된 유엔 안전보장이사회 결의 2270호의 제재 리스트에도 포함됐다.

군 내부 전용 사이버망(인트라넷)을 해킹한 인터넷주소(IP)가 북한 해커들의 주무대인 중국 선양(瀋陽)에 있고, 해킹에 사용된 악성코드도 북한이 그간 대남 해킹 공격에 사용한 것과 유사한 것으로 확인됐다고 국방부가 6일 밝혔다. 이에 따라 군은 이번 해킹 사건이 북한 정찰총국 산하 사이버지도국(121국)의 소행인 것으로 추정하고 있다. 북한 121국은 과거 한국수력원자력과 방송사 해킹을 주도한 해킹부대로 올 3월 채택된 유엔 안전보장이사회 결의 2270호의 제재 리스트에도 포함됐다.

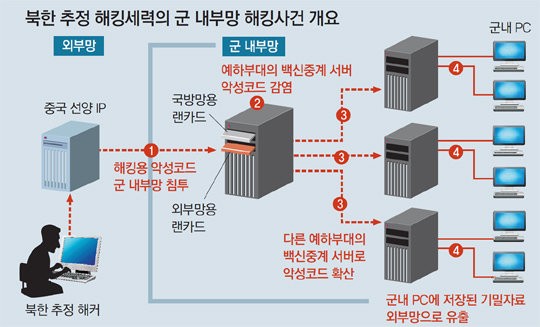

군의 조사 결과 이번 해킹 사건은 예하부대의 백신중계 서버 관리 부실로 외부 인터넷망(외부망)과 군 내부망이 함께 연결되면서 벌어진 것으로 드러났다. 군 당국자는 “2년 전 창설된 예하부대의 한 백신중계 서버에 외부망과 국방망(내부망)을 각각 연결하는 랜카드 2개가 (동시에) 꽂힌 사실이 확인됐다”며 “이 서버로 침투한 해킹용 악성코드가 보안이 취약한 다른 백신중계 서버들을 감염시킨 뒤 군 내부망까지 침투해 군 내 PC에 저장돼 있던 기밀자료를 빼간 것”이라고 말했다. 보안규정상 군 내 PC에는 기밀자료를 저장할 수 없고, 휴대용저장장치(USB 메모리)에 담아서 보관해야 하지만 일부 부대에서 이를 위반하고 PC에 남겨둔 기밀들이 해킹당해 유출됐다는 것이다. 군은 해당 부대의 서버 작업을 맡았던 민간업자와 부대 관계자들을 상대로 두 개의 랜카드가 연결된 경위 등을 조사하고 있다.

다른 관계자는 “북한의 목함지뢰 도발 1주년인 8월 4일 이 부대의 백신중계 서버에 악성코드가 최초 로그(접속), 이후 9월 23일 악성코드가 대량 유포된 것으로 조사됐다”고 말했다. 이어 “3급 이하 군사기밀과 대외비 자료가 다수 유출된 것으로 파악됐다”면서 “유출된 기밀 내용과 건수는 ‘역정보’ 우려가 있고, 현재 사이버전을 수행 중이라 공개할 수 없다”고 말했다.

군은 내부망 가운데 대북 군사작전 및 훈련에 사용하는 전장망에선 악성코드가 발견되지 않았다고 설명했다. 하지만 군 합동조사단은 대북 작전계획(OPLAN)이나 이와 연관된 민감한 기밀자료도 유출됐을 개연성에 대해서도 조사하고 있다. 이런 우려가 현실화될 경우 작계를 새로 작성해야 하는 등 큰 파장이 예상된다.

그간 북한의 해킹 시도 때마다 군은 외부망과 군 내부망이 분리돼 악성코드의 내부 침투 및 기밀 유출 가능성이 낮다고 주장해 왔다. 하지만 이번 사태로 군 사이버 보안의 허점이 여실히 드러난 만큼 책임 소재를 명확히 가려야 한다는 지적이 제기된다.

망 분리 등 물리적 시스템을 갖춰도 군 내에서 관련 규정을 어기거나 실수로 내·외부망이 연결될 경우 외부 세력의 해킹에 노출될 수 있다는 위험성을 간과했다는 것이다. 국방부 관계자는 “군이 그간 ‘망 분리’를 전가의 보도처럼 해킹 예방책으로 밝혔지만 해킹 세력이 그 틈을 노리고 기습한 것”이라고 말했다. 해커들이 백신중계 서버를 공략한 것은 해킹 피해의 극대화를 노린 것으로 보인다. 컴퓨터 보안과 시스템 업그레이드를 담당하는 백신중계 서버가 악성코드에 감염되면 이와 연결된 다수의 PC도 순식간에 악성코드에 전염돼 ‘좀비 PC’가 될 수 있기 때문이다.

윤상호 군사전문기자 ysh1005@donga.com

군의 조사 결과 이번 해킹 사건은 예하부대의 백신중계 서버 관리 부실로 외부 인터넷망(외부망)과 군 내부망이 함께 연결되면서 벌어진 것으로 드러났다. 군 당국자는 “2년 전 창설된 예하부대의 한 백신중계 서버에 외부망과 국방망(내부망)을 각각 연결하는 랜카드 2개가 (동시에) 꽂힌 사실이 확인됐다”며 “이 서버로 침투한 해킹용 악성코드가 보안이 취약한 다른 백신중계 서버들을 감염시킨 뒤 군 내부망까지 침투해 군 내 PC에 저장돼 있던 기밀자료를 빼간 것”이라고 말했다. 보안규정상 군 내 PC에는 기밀자료를 저장할 수 없고, 휴대용저장장치(USB 메모리)에 담아서 보관해야 하지만 일부 부대에서 이를 위반하고 PC에 남겨둔 기밀들이 해킹당해 유출됐다는 것이다. 군은 해당 부대의 서버 작업을 맡았던 민간업자와 부대 관계자들을 상대로 두 개의 랜카드가 연결된 경위 등을 조사하고 있다.

다른 관계자는 “북한의 목함지뢰 도발 1주년인 8월 4일 이 부대의 백신중계 서버에 악성코드가 최초 로그(접속), 이후 9월 23일 악성코드가 대량 유포된 것으로 조사됐다”고 말했다. 이어 “3급 이하 군사기밀과 대외비 자료가 다수 유출된 것으로 파악됐다”면서 “유출된 기밀 내용과 건수는 ‘역정보’ 우려가 있고, 현재 사이버전을 수행 중이라 공개할 수 없다”고 말했다.

군은 내부망 가운데 대북 군사작전 및 훈련에 사용하는 전장망에선 악성코드가 발견되지 않았다고 설명했다. 하지만 군 합동조사단은 대북 작전계획(OPLAN)이나 이와 연관된 민감한 기밀자료도 유출됐을 개연성에 대해서도 조사하고 있다. 이런 우려가 현실화될 경우 작계를 새로 작성해야 하는 등 큰 파장이 예상된다.

그간 북한의 해킹 시도 때마다 군은 외부망과 군 내부망이 분리돼 악성코드의 내부 침투 및 기밀 유출 가능성이 낮다고 주장해 왔다. 하지만 이번 사태로 군 사이버 보안의 허점이 여실히 드러난 만큼 책임 소재를 명확히 가려야 한다는 지적이 제기된다.

망 분리 등 물리적 시스템을 갖춰도 군 내에서 관련 규정을 어기거나 실수로 내·외부망이 연결될 경우 외부 세력의 해킹에 노출될 수 있다는 위험성을 간과했다는 것이다. 국방부 관계자는 “군이 그간 ‘망 분리’를 전가의 보도처럼 해킹 예방책으로 밝혔지만 해킹 세력이 그 틈을 노리고 기습한 것”이라고 말했다. 해커들이 백신중계 서버를 공략한 것은 해킹 피해의 극대화를 노린 것으로 보인다. 컴퓨터 보안과 시스템 업그레이드를 담당하는 백신중계 서버가 악성코드에 감염되면 이와 연결된 다수의 PC도 순식간에 악성코드에 전염돼 ‘좀비 PC’가 될 수 있기 때문이다.

윤상호 군사전문기자 ysh1005@donga.com

비즈N 탑기사

백일 아기 비행기 좌석 테이블에 재워…“꿀팁” vs “위험”

백일 아기 비행기 좌석 테이블에 재워…“꿀팁” vs “위험” 최저임금 2만원 넘자 나타난 현상…‘원격 알바’ 등장

최저임금 2만원 넘자 나타난 현상…‘원격 알바’ 등장 “배우자에게 돈 보냈어요” 중고거래로 명품백 먹튀한 40대 벌금형

“배우자에게 돈 보냈어요” 중고거래로 명품백 먹튀한 40대 벌금형 이렇게 63억 건물주 됐나…김지원, 명품 아닌 ‘꾀죄죄한’ 에코백 들어

이렇게 63억 건물주 됐나…김지원, 명품 아닌 ‘꾀죄죄한’ 에코백 들어 상하이 100년간 3m 침식, 中도시 절반이 가라앉고 있다

상하이 100년간 3m 침식, 中도시 절반이 가라앉고 있다- 김지훈, 할리우드 진출한다…아마존 ‘버터플라이’ 주연 합류

- “도박자금 마련하려고”…시험장 화장실서 답안 건넨 전직 토익 강사

- 몸 속에 거즈 5개월 방치…괄약근 수술 의사 입건

- 일본 여행시 섭취 주의…이 제품 먹고 26명 입원

- “1인 안 받는 이유 있었네”…식탁 위 2만원 놓고 간 손님 ‘훈훈’

포옹·악수·뽀뽀… ‘스킨십’, 육체적·정신적 고통 줄여주는 묘약

포옹·악수·뽀뽀… ‘스킨십’, 육체적·정신적 고통 줄여주는 묘약 흑석 아파트에 ‘서반포’ 붙인다고?…집값 프리미엄 꼼수 떠들썩

흑석 아파트에 ‘서반포’ 붙인다고?…집값 프리미엄 꼼수 떠들썩 신반포 22차 3.3㎡당 공사비 1300만원 확정…‘역대 최고가’

신반포 22차 3.3㎡당 공사비 1300만원 확정…‘역대 최고가’ “XAI, 인간의 노화 멈추는 법도 알려줄 것”

“XAI, 인간의 노화 멈추는 법도 알려줄 것” 밤에 잘 못 잔다면…이런 음식 끊어야

밤에 잘 못 잔다면…이런 음식 끊어야- 정부 ‘건설현장 불법행위’ 집중단속 실시…“일부 불법 여전”

- 편의점 택배비 인상…e커머스 ‘반품교환’ 택배비도 오른다

- 최저임금 2만원 넘자 나타난 현상…‘원격 알바’ 등장

- 백일 아기 비행기 좌석 테이블에 재워…“꿀팁” vs “위험”

- 엄마 따라 밀레-보쉬 쓰던 伊서… 삼성, 가전 최고 브랜드로

![[단독]삼성전자 900명, 연봉 5.1% 인상 거부… 계열 7곳, 노사현황 긴급보고 [단독]삼성전자 900명, 연봉 5.1% 인상 거부… 계열 7곳, 노사현황 긴급보고](https://dimg.donga.com/a/102/54/90/1/wps/ECONOMY/FEED/BIZN/124623558.2.thumb.jpg)